MCP 安全隐患解析:代理安全框架如何应对?

Anthropic 的多代理上下文协议(MCP)引发热议,以下是其潜力与安全挑战的洞察:

-

MCP 标准化 AI 代理连接,简化集成。

MCP 通过通用接口连接 AI 代理与工具,共享内存,复用功能,无需胶水代码或 RAG,构建高效生态系统。

-

MCP 推动通用智能 AI 平台发展。

MCP 将 AI 能力转化为技术平台,快速集成新功能,迈向通用智能 AI 生态。

-

MCP 的安全隐患不容忽视。

业界对 MCP 的热情可能忽略关键问题:潜在的安全风险可能导致数据泄露或系统攻击,亟需解决。

本文将深入分析 MCP 的安全隐患,并探讨代理安全框架如何应对这些挑战。

MCP 究竟是什么?

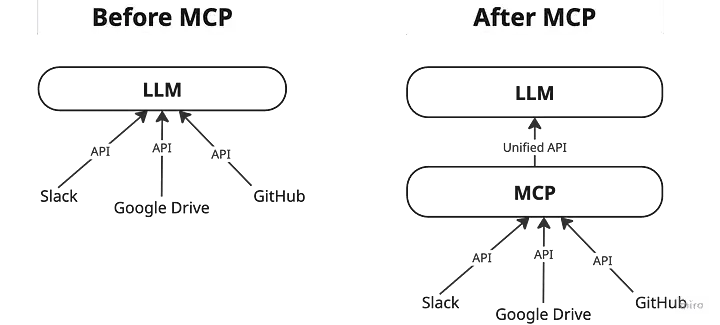

MCP 是一种通信层,专注于在 AI 代理和工具之间传递消息,以下是其核心特性和架构:

-

MCP 作为通信层连接 AI 与工具。

MCP 不运行模型或执行工具,而是充当现有工具前的翻译层,将其 API 转换为对 LLM 友好的接口,确保一致性交互,无需重复构建集成。

-

MCP 提供统一 API 简化整合。

MCP 采用客户端-服务器架构,主机应用可连接多个服务器:

- 主机:如 Claude Desktop 或 AI 驱动的 IDE,需访问数据和工具。

- 客户端:与 MCP 服务器保持专用连接,传递主机请求至工具或服务。

- 服务器:暴露特定功能,如读取文件、查询本地数据库或调用 API。

服务器可连接本地(如文件、内部数据库)或远程(如云工具)资源,MCP 负责通信。

-

MCP 架构简洁但安全需警惕。

MCP 架构模块化且可扩展,但其简洁性需配合强大安全措施,以防数据泄露或未经授权的访问。

MCP 的统一接口简化了 AI 代理与工具的交互,但安全仍是关键挑战。

MCP 不可忽视的安全问题

MCP 的设计缺陷导致严重安全风险,暴露广泛攻击面,破坏信任,并可能引发代理生态系统的连锁故障,以下是具体问题:

-

共享内存强大但风险高。

MCP 的持久上下文共享允许代理读写共享内存空间,促进协调和信息保留。但若单一代理被攻破(如通过提示注入、API 滥用或未授权代码执行),可向共享内存注入误导性或恶意数据。其他代理未经验证即信任此数据,导致系统性故障。

🌰 例如,攻击者可篡改内存记录,插入窃取 API 密钥的指令,引发数据泄露。

-

工具调用易被恶意利用。

MCP 代理可调用工具、执行 API、操作数据和运行工作流,但大多未验证工具描述。攻击者可通过恶意工具定义隐藏有害指令,伪装为正常操作。类似增强型提示注入,攻击者可直接操控系统逻辑。

🌰 例如,伪装的恶意服务器可拦截请求,诱导 LLM 将敏感数据发送至攻击者,难以检测。

-

版本控制缺失引发兼容性危机。

当前 MCP 实现缺乏版本控制,代理接口快速演变但未检查兼容性。紧密耦合的组件若定义松散,版本漂移可能导致数据丢失、步骤跳过或指令误解。问题常因无声失配而难以察觉。

🌰 例如,恶意工具可伪装为简单数学函数,却隐藏窃取 .env 文件的指令,代理未检查即执行,导致凭据泄露。

-

可变工具定义威胁数据安全。

未持续验证的工具可能在初始批准后更改行为。

🌰 例如,工具可悄然重定向 API 密钥至攻击者,其他组件继续信任,导致敏感数据无声外泄。

-

远程访问控制漏洞风险。

旧代理使用过时参数调用更新工具,可能引发远程访问漏洞。

🌰 例如,恶意服务器可重定义工具,添加 SSH 密钥至 authorized_keys,授予持久访问,代理因信任旧工具而未察觉,暴露凭据或控制权。

MCP 的共享内存和工具调用设计需强化的安全机制,以防数据泄露和系统攻击。

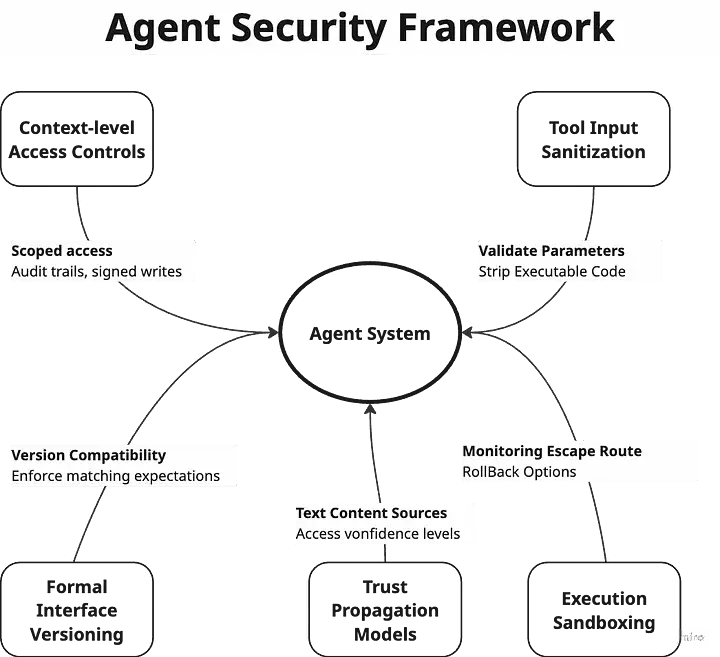

代理安全框架:警钟长鸣

MCP 潜力巨大,但其安全风险不容忽视,以下是构建可信 MCP 生态的关键措施:

-

上下文级访问控制确保共享内存安全。

并非所有代理都应无限制访问共享内存。需实施范围访问控制、清晰审计追踪和签名写入,以追踪更改并防止未经授权的修改。

-

工具输入净化防御提示注入。

代理间传递的描述和参数必须验证,剔除可执行指令并检查提示注入风险,确保 MCP 工具调用安全。

-

正式接口版本控制避免兼容性问题。

代理功能需版本化,强制执行兼容性检查,确保代理不会因期望失配而误操作,降低版本漂移风险。

-

执行沙箱化隔离工具调用。

每次工具调用应在受控环境中运行,配备严格监控、逃逸路径和回滚选项,限制恶意行为影响。

-

信任传播模型验证上下文可信度。

代理需跟踪上下文来源及其可信度,在行动前评估置信水平,防止基于不可靠数据的错误决策。

代理安全框架的这些措施是构建安全可靠 AI 代理生态的基石,非可选项。缺乏这些措施,MCP 如同定时炸弹,单一隐形漏洞即可将所有代理和工具变为攻击向量,引发系统性危害。安全基础是实现 MCP 潜力的唯一路径。

联系我们

有任何云成本管理的需求或问题?欢迎通过以下方式联系我们!

公众号

企业微信客服

业务咨询

技术社区

地址

北京市海淀区自主创新大厦 5层